sur le hacking pour sensibiliser

et aider les internautes

Savez vous ce que c’est qu’un hacker professionnel ?

Un hacker professionnel, intervient dans le cadre de la cybersécurité au sein d'entreprises et d'organisations afin d'assurer la protection des systèmes d'information face à d'éventuelles menaces de piratage. il peut aussi parfois faire des services pour des particuliers pour leurs venir en aident pour certains types de missions tel que :

Intervient sur la Cybersécurité

Expert de la sécurité informatique, les hackers éthiques professionnels sont des profils de plus en plus recherchés car précieux pour les entreprises qui les emploient. Le hacking est un ensemble de techniques permettant d’exploiter les possibilités, failles et vulnérabilités d’un élément informatique.

Identifier les mauvaises configurations de sécurité

Engager un hacker professionnel pour un audit de votre système afin qu'il identifie les mauvaises configurations: L’absence de chiffrement des fichiers, les applications web mal configurées, les appareils non sécurisés, la conservation des identifiants par défaut ou encore l’utilisation de mots de passe faibles

Trouver un hacker sur le Dark-net

Par contre les hackers ne sont pas toujours de bonne foie, Sur le Dark-net on trouve des hackers capables de tout, qu'il s'agisse de détruire un business, de réaliser de l'espionnage économique, de ruiner financièrement ou émotionnellement une personne, etc. Ces mercenaires n'ont pas vraiment de principes à partir du moment où ils sont rondement payés.

un hacker pro: Empêche l’exposition de données sensibles

L’exposition des données dites sensibles de l’entreprise ( coordonnées bancaires, mots de passe, coordonnées clients, etc.) peut engendrer des pertes importantes, en matière de données, auxquelles s’ajoutent d’autres conséquences pour l’entreprise, telles que des sanctions financières pour non-respect de la vie privée ou encore des pertes de revenus. Le hacker pro réalise des tests d’intrusion pour identifier ces types de failles et déterminer les vulnérabilités afin de documenter le mode opératoire de potentielles attaques.

Effectuer des scans de vulnérabilités

Les entreprises ont parfois besoin d'un hacker urgemment pour effectuer des scans de vulnérabilité de tout leurs systèmes. Ce qui permet aux entreprises de vérifier la conformité de leurs réseaux et systèmes de sécurité. Les outils d’analyse des vulnérabilités localisent avec précision les brèches ou les failles de sécurité qui peuvent être dangereuses pour les systèmes en cas d’attaque indirecte.

Pourquoi contacter un hacker pour vérifier les failles d’authentification ?

Si l’authentification du site web de l’entreprise est compromise, des attaquants peuvent facilement récupérer des mots de passe, des cookies de session et d’autres informations liées aux comptes utilisateurs. Ces informations peuvent leur servir ultérieurement à prendre une fausse identité.

Contacter un hacker professionnel pour alors vérifier la gestion des systèmes d’authentification et suggérer les mesures de sécurité à prendre afin de protéger l’entreprise.

Comment Trouver Un Hacker Professionnel ?

Il existe 3 façons générales de trouver un hacker, Cependant quelles est la méthode la plus fiable pour éviter les comptes fakes et charlatans sur net ? Tout d’abord, si vous avez besoin d’un hacker urgent, voici comment contacter un hacker gratuitement: Il existe beaucoup de site de hacker professionnel en ligne

Service de piratage

Trouver un hacker de confiance pour modifier le code de sécurité d’une entreprise

Trouver un hacker sur internet

Le plus important a savoir sur le Dark-net

Lorsqu’on parle de Darknet, on parle avant tout du navigateur Tor Browser, Un darknet est un réseau superposé qui utilise des protocoles spécifiques intégrant des fonctions d’anonymat. Certains darknets se limitent à l’échange de fichiers, d’autres permettent la construction d’un écosystème anonyme complet (web, blog, mail, irc) comme Freenet.

À partir des années 2010, le terme « Darknet » commence à sortir des milieux informatiques pour être davantage connu du grand public, car le sujet est abordé dans des médias de culture de masse. En 2011, une quarantaine de sites web cachés dans Tor (réseau) sont démantelés par Anonymous.

Contacter un hacker avis

Le Darknet est surtout connu pour ses applications illégales. On y trouve en effet les célèbres supermarchés de la drogue comme le défunt Silk road, des vendeurs d’armes ou encore des offres de services de tueurs à gages ou de pirates informatiques. Son utilisation supposée par certains groupes terroristes en a fait un bouc émissaire des services de renseignements18.

Ces usages restent toutefois minoritaires au sein du darknet. Les principaux promoteurs du Darknet sont les grandes organisations de journalistes comme Reporters sans frontières qui propose un « kit de survie numérique »19 pour protéger aussi bien les reporters de guerre que les journalistes d’investigation.

Comprenons quelques raisons pour lesquelles trouver un hacker est utile.

Les hackers sont bien versés dans un large éventail de sujets.

Un expert a écrit pour CSO Online : « La raison du recrutement de pirates informatiques est basée sur l’idée qu’il faut un voleur pour attraper un voleur. » Certains anciens pirates, comme Kevin Mitnick, qui a été condamné à cinq ans prison pour piratage criminel, ont fondé des sociétés de conseil légitimes en cybersécurité.

Besoin hacker professionnel urgent, Combien coûte un hacker ?

En effet, l’expertise acquise par les hackers professionnels grâce à leurs exploits peut leur fournir des connaissances qu’ils n’ont peut-être pas obtenues par des voies d’éducation plus conventionnelles. Alors le prix d’un hacker depend de la mission l’on le confit.

Recruter un hacker trouver un hacker en France

Le chapeau noir n’est pas la seule sélection

Les hackers au chapeau noir ne sont pas les seuls à utiliser leurs compétences en hacking pour trouver du travail. Selon Eric Geier de PCWorld, des hackers éthiques, également connus sous le nom de white hat hackers, sont désormais embauchés par le gouvernement et les entreprises du secteur pour éviter le vol de données.

CBS News a rendu compte de la tendance à l’embauche de hackers informatiques, citant l’exemple de Bugcrowd, une entreprise qui met en relation les entreprises avec les hackers informatiques.

hacker professionnel trouver un hacker fiable

Les hackers professionnels informatiques s’introduisent dans les systèmes de grandes entreprises, telles que Pinterest et Western Union, et gagnent des paiements lorsqu’ils découvrent des vulnérabilités dans leurs mesures de sécurité. Selon l’article de CBS, d’autres grandes entreprises, telles que Square et Google, embauchent également des hackers professionnels. Selon Business Insider, la société a recruté les hackers informatiques qui ont développé le premier virus à affecter les MacBooks.

Est-il toujours nécessaire pour les entreprises engager un hacker en ligne ?

Besoin d’un hacker: de plus en plus les particuliers recherchent des hackers

Besoin d'un hacker urgent: Trouver un hacker en ligne ou engager un hacker en ligne est devenu très facile. Apres un sondage sur internet, nous avons constaté que de nos jours, les particuliers requièrent de plus en plus les services de hackers. la plus part de temps il veulent des services tels que :

J’ai besoin d’un hacker urgent: Comment faire ?

Dans l’optique de venir en aident aux entreprises, organisations et particuliers, Nous avons crée ce site de hackers professionnels , pirates informatiques de confiances qui vont vous suivre dans la résolution de vos problèmes. Nous offrons un service complet de piratage sûr et sécurisé.

Nous avons juste besoin de votre accord et votre confiance. Vous avez ici la possibilité de recruter un hacker en un clic. Tous que vous avez à faire c’est de nous contacter et de nous envoyer vos préoccupations. Via ce formulaire

Êtes-vous également à la recherche d’un hacker professionnel à embaucher ? L’organisation héberge une communauté distincte de professionnels qui sont des experts productifs et éprouvés sur diverses plateformes. Ils viennent d’une expérience établie et ont brisé même les barrières les plus difficiles à l’intrusion et collectent ou récupèrent toutes les données nécessaires requises par les clients.

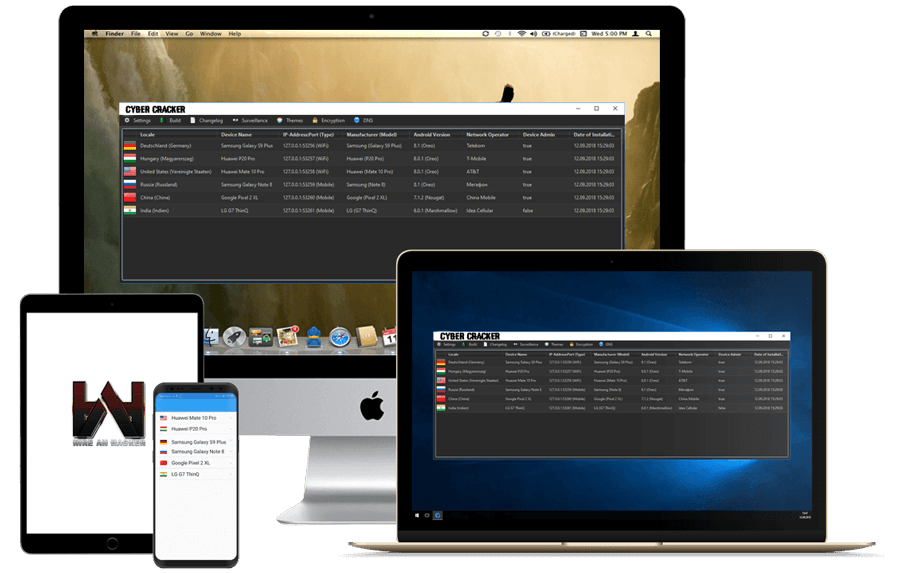

Engager Un Hacker Professionnel – Pirater Un Portable À Distance

Espionner un téléphone portable :: Beaucoup d’entre nous pensent qu’espionner un téléphone portable signifie hacker, ce qui est totalement faux. Il y a beaucoup de différence entre Cell Phone Spy et Cell Phone Hacking.

Engager un hacker: Differences entre Cell Phone Spy et Cell Phone Hacking.

Cell Phone Spy est une application officielle qui est utilisée légalement et elle est principalement utilisée par les utilisateurs, afin qu’ils puissent garder un œil sur le téléphone portable de leur parent, ami ou enfant afin qu’ils ne s’engagent pas sur une mauvaise voie.

Besoin d’un hacker de telephone portable, le hacking de téléphone portable est totalement à l’opposé de celui-ci. Il est essentiellement utilisé par une organisation pour pirater le téléphone d’un individu et ce hacking de téléphone portable est illégal et constitue un danger pour notre système humain.

Nos derniers Articles

Engager un hacker: Questions fréquemment posées

Engager un hacker Avis: Questions fréquemment posées

- 1. Comment puis-je engager un hacker sur Besoin-d1-hacker.com

- 2. Combien ça coute d'engager un hacker ?

- 3. Combien de temps faut-il pour terminer une mission ?

- 4. Nos conversations sont-elles sécurisés ?

- 5. Trouver un hacker de confiance: Est-ce individuels et discret ?

- 6. Comment puis-je demander un remboursement ?

- 7. Quels détails dois-je fournir pour le piratage ?

- 8. Acceptez-vous les cartes de crédit et PAYPAL ?

Comment puis-je engager un hacker sur Besoin-d1-hacker.com

Vous pouvez contacter un hacker chez nous en soumettant un simple formulaire avec vos besoins ou en nous contactant par telegram. Pour le formulaire, sélectionner la mission, entrer vos informations pour vous recontacter, les informations de la cible et les details de la mission puis valider. Ou nous engager directement par telegram

Combien ça coute d’engager un hacker ?

Cela dépend entièrement du pirate informatique ou du service que vous avez sélectionné. Besoin d’un hacker urgent: Recruter un hacker chez nous vous assure une execution rapide de votre demande. Vous pourrez toujours essayer de trouver un hacker gratuit sur des forums.

Combien de temps faut-il pour terminer une mission ?

Apres avoir engager un hacker, le temps de piratage dépend entièrement de la sécurité de votre cible, mais dans certains cas, nous pouvons le terminer en quelques heures ou en 1 à 2 jours en fonction de la priorité de la tâche.

professionnel trouver un hacker: Nos conversations sont-elles sécurisés ?

Toutes nos conversations sont cryptées en SHA-256, il n’y aura aucune chance d’interrompre et de collecter des données de notre côté. Voila pourquoi nous préférons communiquer par email ou uniquement par message WhatsApp (Nous précisons que ces cryptages ne fonctionnent pas sur les appels).

Recruter un hacker chez nous c’est simple, fiable et sécurisé.

Trouver un hacker forum: Est-ce individuels et discret ?

Recruter un hacker en toute discrétion. Tous nos services sont anonymes et discrets, votre victime ne saura rien du piratage, nous suivons des méthodes dures et silencieuses pour y accéder.

Apres avoir recruter un hacker: Comment puis-je demander un remboursement si la mission n’es pas accomplit ?

Si vous avez recruter un hacker chez nous et que vous nette pas satisfait du résultat, nous transférerons votre cas à notre service de remboursement, ils étudieront votre cas et vous rembourseront dans les 3-4 jours ouvrables selon le mode de paiement d’origine.

Quels détails dois-je fournir pour le piratage ? Trouver un hacker fiable

Pour engager un hacker, tout ce qui concerne la cible sera utile et accélérera le processus. Cependant, nous avons besoin de données basées sur la demande que vous avez soumise, par exemple si vous souhaitez pirater Facebook. Vous devez soumettre une adresse e-mail liée au compte ou au nom d’utilisateur du compte cible.

Site de hacker professionnel: Acceptez-vous les cartes de crédit et PAYPAL ?

Pour des raisons de sécurité, nous n’acceptons pas les paiements par carte de crédit et Paypal, et ils sont surveillés avec précision par les autorités et les agences. Par contre, nous préférons les paiements par Virement bancaire pour ceux qui voudrait un suivit ou par tickets de recherche prépayés et bitcoins pour ceux qui veulent garder l’anonymat.

Engager un hacker Pour piratage mobile

Combien de temps faut-il pour hacker un telephone a l’aide d’un numéro de telephone ?

Nos hackers téléphoniques ne prennent généralement que 24h pour pirater n’importe quel téléphone en utilisant le numéro et la marque du téléphone. Dans de rare cas, cela peut prendre un peu plus de temps que cela. Contactez nous pour en savoir plus sur les délais exact pour faire pirater un telephone.

Quelles informations seront nécessaires pour hacker un téléphone ?

Vous avez juste besoin de partager le numero de et la marque du telephone de la cible. Si vous n’avez pas le numero de telephone, mous pouvons toujours le faire a partir de ce telephone en utilisant l’adresse e-mail de la cible ou le nom d’utilisateur d’un de ces comptes de réseaux sociaux que vous pensez qu’il utilise sur son telephone.

Quelle est la meilleure façon d’acheter des bitcoins ?

Vous pouvez acheter des bitcoins en toute sécurité en utilisant l’un de ces sites Web :

Engager un hacker pour téléphone portable/mobile (iPhone (IOS)/Android)

- Engager un hacker pour un service / lié au PC

- Trouvez un hacker informatique pour tous les mots de passe

- Louer un hacker pour corriger votre pointage de crédit

- Engager un hacker pour changer vos notes académique

- Hacker éthique à engager urgent

- Hacker professionnel à louer en urgence

Recruter un hacker pour les services d’espionnage

- Recruter un hacker pour la récupération d’options binaires

- Engager un hacker en ligne pour le mot de passe du compte Facebook

- Besoin d’un hacker pour la récupération du mot de passe du compte Gmail

- Pour le mot de passe du compte Twitter et Snapchat, Tiktok, le pirate Instagram, les pirates des sites de médias sociaux

- Whatsapp Hacker à louer

Trouver un hacker informatique gratuitement

- embaucher un piratage de messagerie

- Service de piratage gratuit

- Meilleurs hackers téléphoniques a louer

- Meilleur hacker au monde

- Hacker professionnel en ligne

- Contacter un pirate informatique

- Hacker un téléphone portable a distance

- Logiciel de piratage téléphonique

- Contacter un pirate pour un compte Facebook

- Trouver des hackers en ligne

- Recruter un pirate de telephone en utilisant le numero

- Recruter un hacker de localisation de telephone

- Trouver un hacker informatique pour la recuperation de mot de passe

- Des hackers a engager pour corriger le pointage de credit

- Meilleurs hacker louer pour modifier des scores

- Engager un hacker éthique

- Trouver un hacker éthique

- Contacter un hacker avis